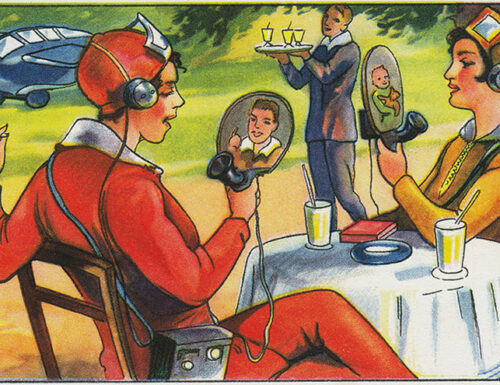

Il futuro, la persona e la tecnologia

Ha senso parlare del futuro se tanto poi si sbaglia? Quanto si parla del futuro si sbaglia praticamente…

l'AlterBlog

Tema Seamless René, sviluppato da Altervista

Apri un sito e guadagna con Altervista - Disclaimer - Segnala abuso - Privacy Policy - Personalizza tracciamento pubblicitario